Stimati parteneri, colegi, concurenti, directori si informaticieni ai altor companii, stimabile Cititor,

Ma numesc Zombori Antal, sunt fondatorul si asociatul unic al companiei UNIX Auto. In urma cu un an, compania pe care am fondat-o a decedat de la un moment la altul. Un virus de santaj a atacat si a dus la prabusirea sistemului integrat de management, inima companiei s-a oprit. Datorita muncii asidue a colegilor nostri si a multor experti externi, am reusit sa resuscitam inima, sa repornim compania.

Eu nu sunt informatician, desi am invatat sa programez intr-un mod autodidact si m-am implicat si in scrierea codurilor de baza ale sistemului nostru de management integrat, nu ma consider un adevarat profesionist in IT.

Cu toate acestea, am decis sa descriu evenimentele din propria mea perspectiva si sa impartasesc experientele noastre cu oricine este interesat de ele. Pe de o parte, este interesanta povestea in sine si modul in care am trait-o din interior. De asemenea, cred ca poate avea caracter instructiv cum am gestionat situatia, unde am gresit, ce am facut bine si cum am reusit sa iesim din aceasta situatie pentru managerii si profesionistii IT ai altor companii.

Din partea mea, mi-as dori ca nimeni niciodata sa nu aiba nevoie de astfel de informatii si sa nu fi experimentat niciodata asa ceva, nici companiilor concurente nu doresc asemenea intamplare. Dar, la final, voi rezuma experientele personale, ce cred despre cum poate fi evitata o astfel de situatie si cum merita gestionata o asemenea criza.

Intr-o zi de lucru aparent normala, ne pregateam pentru masa de pranz, cand la ora 12:09 serverele si sistemele de supraveghere din sediul central au inceput sa dea erori si apoi sa se inchida unul dupa celalalt.

La inceput nu am inteles ce se intampla si am crezut ca este o defectiune de functionare, dar din fisierele care au aparut pe desktop-urile Windows schimbate ne-am dat seama rapid ca este vorba de un atac cu un virus de santaj.

Imediat ce ne-am dat seama de ce se intampla, am inceput sa inchidem sistemele, ceea ce desigur nu este usor intr-un mediu cu sute de servere. Practic, informaticienii nostri au fost in cursa cu virusul de santajare, care a criptat fisierele la care a ajuns intr-un ritm extraordinar. In doar cateva minute, aproape toate serverele, calculatoarele de birou si statiile de lucru din filiale au devenit inutilizabile. Atacatorii au fost bine pregatiti si au facut o treaba minutioasa. Dupa cum s-a dovedit ulterior, toata reteaua noastra a fost complet mapata, iar acest atac a fost planificat cu cateva saptamani inainte.

Pana la ora 12:30, grupul de companii UNIX si-a oprit activitatea in toate cele trei tari. A trebuit sa inchidem filialele, s-a oprit centrul logistic. Compania practic a murit, i s-a oprit inima. Am mai auzit de atacuri cibernetice, dar nu am trait indeaproape o asemenea devastare. Dimineata obisnuita a devenit brusc un cosmar.

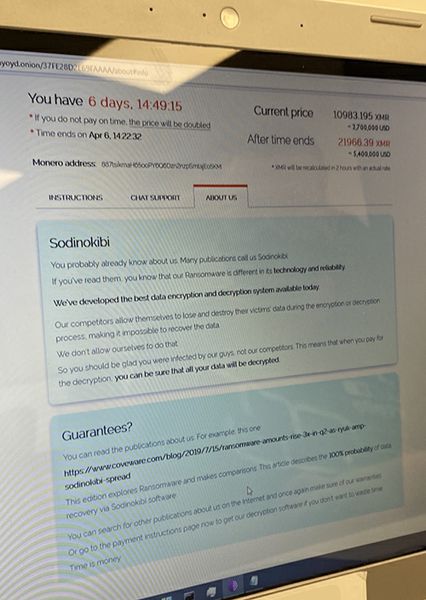

Intr-o fereastra pop-up de pe calculatoarele criptate, ni s-a spus cum putem contacta santajatorii, care, intr-un mod morbid si-au operat si propriul sistem de serviciu clienti. Pe aceasta pagina am vazut pentru prima data suma de rascumparare ceruta, care a fost de 2.700.000 USD. In cazul in care plateam suma imediat, dupa cum era descris, am fi primit cheia de decriptare necesara si chiar si-au oferit ajutorul si expertiza lor pentru recuperarea datelor. Pe de alta parte, daca nu plateam, suma de rascumpararea s-ar fi dublat la 5,4 milioane de dolari in 5 zile.

Desi, la momentul respectiv existau doar informatii partiale despre daune si starea salvarilor, am decis sa nu lasam loc santajarii, sa nu platim, ci sa ne refacem sistemele informatice din salvari si astfel sa repornim compania. Eram convins ca daca platim, daca lasam loc santajului, nu se va termina niciodata, nu ne vor da drumul, iar daca ne repornim sistemele, in cateva zile vom fi din nou aici.

Inainte de atac, credeam ca avem pregatire si protectie adecvata ceea ce priveste operatiunile IT si de securitate. Aveam firewall-uri, sisteme de supraveghere si autorizare, protectie endpoint impotriva virusilor, sisteme de backup pe disc, sisteme de backup pe banda, salvari complete, salvari diferentiale, mai multe decat este obisnuit in industrie. Oricum, ne-am gandit ca un astfel de atac se poate intampla doar la alte companii. Ne-am inselat. Toate acestea au fost prea putine. Impotriva unui astfel de atac, aceste sisteme s-au dovedit insuficiente. Am fost nevoiti sa recunoastem socati ca lumea s-a schimbat, ceea ce ieri credeam imposibil, azi s-a intamplat.

Am cautat si am cerut ajutorul profesionistilor in securitate IT cu experienta in prevenirea atacurilor cu virusi. Pana seara, impreuna cu proprii nostri profesionisti, o echipa de 50-60 de persoane lucrau pentru a rezolva problemele. Am inceput sa evaluam daunele si am inceput reparatiile, mai intai am incercat din fisierele salvate. A functionat din prima. Era deja aproape miezul noptii cand a devenit evident că si controlerul domain recuperat din salvare era infectat. De indata ce l-am pornit, hackerii au incercat imediat sa preia controlul.

Din cererea de rascumparare era deja clar ca suntem atacati de grupul de santaj REvil- Sodinokibi. Denumirea nu a insemnat mare lucru pentru noi, nu auzisem de ei pana acum. Pe masura ce soseau expertii, au confirmat ceea ce am gasit si noi pe web despre aceasta grupare. Din nefericire, ne-am trezit fata in fata cu una dintre cele mai de succes si, in acelasi timp, cele mai periculoase grupe de gangsteri din lume, fara scrupule. Cele mai faimoase "fapte eroice" ale lor sunt enumerate intr-un articol Wikipedia, care vorbesc de la sine:

https://en.wikipedia.org/wiki/REvil- In mai 2020, au cerut o rascumparare de 42 de milioane de dolari de la Donald Trump, presedintele Statelor Unite, pentru a nu dezvalui date sensibile care au fost furate de la cabinetul de avocatura Grubman Shire Meiselas & Sacks in timpul unei intruziuni. Cu date furate tot de aici au fost santajati mai multi artisti celebri precum Elton John, Madonna, Bruce Pringsteen, Nicky Minaj, Mariah Carey, Lady Gaga.

- In primavara anului 2021, atunci cand am fost atacati si noi, s-au infiltrat in Cooperativa scolara Harris din SUA, paralizand multe scoli timp de cateva saptamani.

- Tot in aceasta perioada, a fost lovite de atacuri similare cateva mari companii precum KIA Motors, Palfinger etc.

- Dar au intrat si la producatorul de calculatoare ACER din Coreea, cerand de la ei 50 de milioane de dolari.

- Au spart sistemul Quanta Computer, un furnizor de laptopuri Apple si Apple Watch pentru Apple. De aici au furat documentatia de productie a produselor noi, santajand in prima instanta Quanta Computer si apoi direct gigantul Apple.

- O companie americana numita JBS SA a fost paralizata, provocand o problema serioasa de aprovizionare cu carne in America.

- Compania americana Colonial Pipeline a fost, de asemenea, paralizata, provocand o criza de combustibil in largul coastei de est a Americii.

- Dar "cascadoria" cea mai de succes a lor a fost un atac asupra unei companii IT numita Kaseya. Este o companie care dezvolta sisteme de monitorizare a retelei, asa ca sute de mii (!!!) de calculatoare au fost infectate prin ea in acelasi timp, provocand o criza IT la nivel mondial.

Dupa cum s-a dovedit ulterior, noi si alte sute de victime ale lor am fost atacati cu o arma cibernetica militara impotriva careia sistemele de preventie, antivirus si firewall-urile conventionale au fost fara efect.

Potrivit raportului expertilor, au putut intra la noi in sistem printr-un e-mail deghizat in scrisoare bancara din luna ianuarie, cu doua luni inainte de atacul propriu zis.

In scrisoarea respectiva era ascuns un mic virus, care, dupa ce a patruns la noi in sistem (fiindca colegul nostru a dat clic pe e-mail fara banuiala), a tras dupa sine celelalte elemente ale armei. S-au ascuns la noi, s-au inmultit si s-au raspandit frumos in retea. Au monitorizat traficul de retea, si-au copiat pachetele de date de autorizare si au asteptat frumos ca cineva sa se conecteze cu privilegii de administrator. Apoi acest mic program dragut, in posesia acestor informatii de autentificare, si-a dat privilegii de administrator si apoi a deschis o intrare din spate pe firewall-uri. Apoi a creat un virus care a efectuat criptarea si l-a raspandit in retea. Acesta a fost punctul in care sistemele antivirus au semnalat intrusul, dar era prea tarziu. Si, desigur micul prieten a chemat in sistem hackerii, care din acel punct au controlat de la distanta dispozitivele, excluzandu-ne in mare parte din propria noastra retea. Potrivit raportului, atunci cand arma a intrat in reteaua noastra, datorita naturii si capacitatilor sale nu am avut nicio sansa sa ne aparam:

"Pe baza datelor de scanare criminalistica si a analizei corelatiilor, pe dispozitivele infectate cu malware au fost plantati sonde beacon Cobalt Strike. Prin acestea, dispozitivele infectate au fost facute parte din reteaua bot si, profitand de capacitatile atacatorului, au putut obtine acces direct la retea. Din acel moment, capacitatile de aparare ale companiei UNIX Auto impotriva atacului au fost reduse practic la zero."

Potrivit legendelor de pe internet, bazele acestei arme cibernetice au fost dezvoltate de o companie privata in urma cu cativa ani, la comanda armatei SUA. Predecesorul sistemului ar fi fost folosit de armata americana, printre altele, pentru a paraliza productia iraniana de uraniu, cunoscuta si sub numele de Stuxnet. Cu ajutorul acesteia, centrifugele de imbogatire a uraniului din Iran au fost distruse prin supraincarcarea software-ului de control. O versiune imbunatatita a fost furata de la compania dezvoltatoare si convertita intr-un virus de santaj. Sistemul Cobalt Strike Beacon, care sta la baza programului "simulare de atac", este un produs care se vinde pe piata si poate fi cumparat.

Ironia sortii este faptul ca, dupa cum s-a dovedit ulterior, noi am fost aproape singurii care nu i-am platit pe santajisti. Printre companii au fost care au recunoscut deschis ca au platit, precum JBS, Colonial Pipeline, fabrica de calculatoare Acer. Unii nu au comentat pe aceasta tema. De exemplu, Donald Trump sau Apple au tacut profund cu privire la achitarea sumei de rascumparare. Cu toate acestea, nici informatiile sensibile ale lui Donald Trump, nici datele Apple nu au iesit la iveala, prin urmare putem presupune ca si ei au platit.

Revenind la intamplarea noastra, in jur de miezul noptii a devenit clar ca nu putem face altceva decat sa reconstruim intregul sistem de la zero, fiindca si salvarile noastre erau contaminate. Totul era paralizat, sistemul era complet oprit:

Am inceput prin a descarca un pachet de instalare pentru server Windows si am inceput sa-l instalam, lasand deoparte toate backup-urile anterioare. Am folosit doar datele din salvari si acelea doar dupa o examinare si curatare amanuntita.

MIERCURI - 31.03.2021

In zori, prima noastra mica retea Windows a fost activata, dupa care am inceput recladirea. Fiecare sarcina a fost gestionata de un grup separat.

In acest moment compania nu functiona deja timp de 24 de ore. Nu stiam cand putem incepe din nou, stiam doar ca avem foarte mult de lucru. Toti eram obositi, dar nimeni nu s-a plans, toti isi faceau treaba.

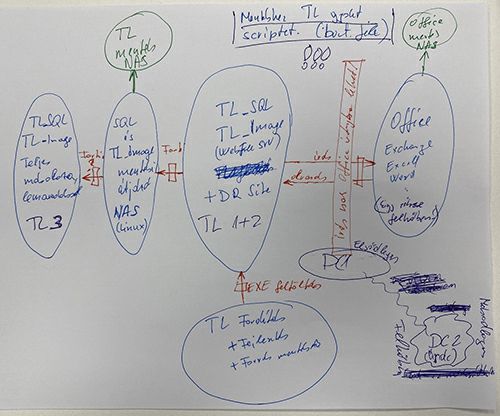

Nu am avut alt echipament la dispozitie, prin urmare am coordonat munca pe o tabla flipchart. Fiindca nu functiona nici sistemul de corespondenta, am transmis informatiile actuale intre noi prin fotografierea panoului si trimiterea pozelor:

Am inceput recuperarea. Fiecare server, notebook, calculator de birou, dispozitiv PDA din companie a trebuit reinstalat, fiindca virusul putea fi ascuns oriunde. Desigur, a fost un proces infinit de lent, cu peste 300 de servere diferite de instalat si aproape 3.000 de statii de lucru in 166 de locatii diferite. Si inca nu am amintit celelalte gadget-uri, miile de PDA-uri si alte dispozitive inteligente. Dar nimeni nu era mahnit, cu gandul la sarcina, toata lumea isi facea treaba. O data la cateva ore am tinut un instructaj, unde am discutat statusul fiecarei echipe, ce idei noi exista sau ce obstacole am intampinat.

De asemenea, am dorit sa anuntam partenerii nostri despre situatie, dar din moment ce sistemul nostru de management integrat a companiei nu a functionat - unde stocam numere de telefon si informatii de contact - nici acest pas nu a fost usor. Nu stiam nici macar numarul de telefon al filialelor noastre, pentru ca si acelea erau stocate in sistem.

Mai mult, am adaugat manual utilizatorii la noul sistem, fiindca nu am riscat sa folosim salvari. Ne-am straduit sa recuperam baza de date din salvari. Din pacate, s-a deteriorat si catalogul sistemului de salvare pe banda. Am avut benzi de salvare, dar nu stiam pe care banda ce date avem. A fost o perioada groaznica, vestile rele au venit una dupa alta.

Evaluarea daunelor a continuat pe parcursul zilei, timp in care am identificat tot mai multe pierderi. Intreaga sursa al sistemului de management integrat a companiei a fost pierduta, iar salvarile centrale al sursei programului a fost complet distrus. Incepusem sa ne pierdem speranta, nu vedeam deloc lumina de la capatul tunelului.

Mai tarziu, in cursul dupa-amiezii, incet, am reusit cumva sa "gasim firul". Au venit vesti mai bune, catalogul de salvari de siguranta pe banda a fost recuperat si am mai gasit alte salvari. De pe calculatorul unui dezvoltator software a fost facuta o copie de rezerva chiar inainte de atac, astfel am gasit si codul sursa al programului de management integrat a companiei pe un stick de memorie uitat pe masa.

Au aparut pe rand elementele fara de care nu am fi putut reporni compania. Pentru noi a fost ca un miracol divin. Probabil ca a si fost pentru ca multe coincidente ne-au ajutat munca. Eram inca departe de obiectiv, dar deja era speranta, a aparut lumina de la capatul tunelului.

JOI - 01.04.2021

Dupa multe discutii, am decis impreuna ca nu vom restabili starea de dinaintea atacului. Daca deja sistemul a fost distrus pana la pamant, ne vom folosi de oprirea fortata si vom aseza pe baze noi sistemul nostru informatic. Am dorit sa intoarcem dezavantajul momentan intr-un avantaj. Si, desigur, asa era sigur si logic. Ne-a fost teama ca, daca pur si simplu restabilim starea initiala, nu ne vom simti in siguranta niciun minut.

La inceput mi-am mazgalit idea doar pe o coala de hartie simpla A4:

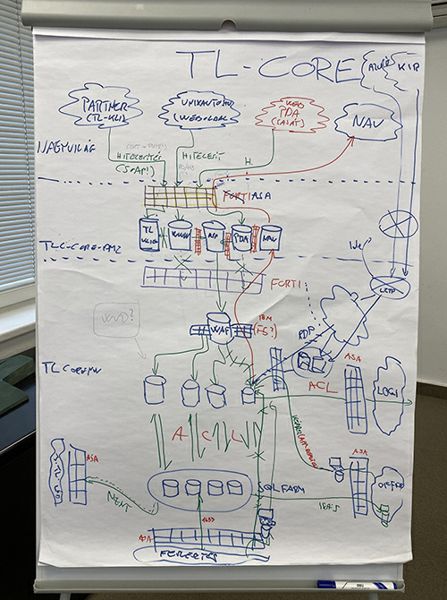

Apoi am dezvoltat impreuna idea si am schitat versiunea dezvoltata pe un flipchart:

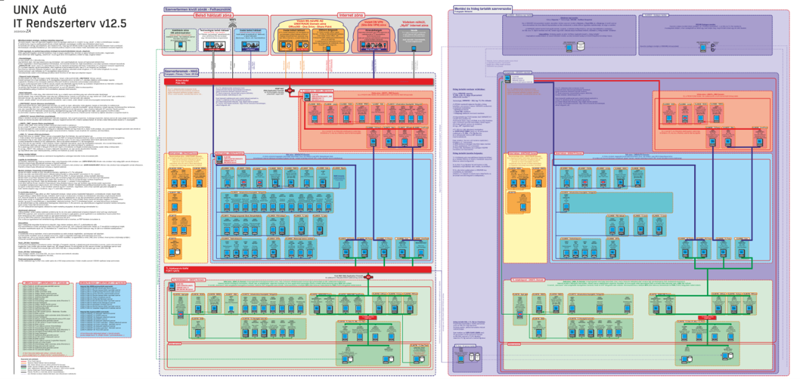

Aceasta coala a devenit biblia, temelia restaurarii. Desigur, pana acum a devenit mult mai complicata si mult mai complexa.

Numarul versiunii programului azi este 12.5, ceea ce indica ca am utilizat 125 de versiuni diferite. Desigur, pentru inceput a fost de ajuns si cel de baza in care erau deja multe schimbari, pentru ca mediul sa nu poata fi identificat de hackeri si bineinteles l-am putut proteja mai bine.

Una dintre numeroasele modificari a fost sa ne punem la punct propriul sistem de operare pentru calculatoarele din filiale.

O echipa separata a lucrat la "propriul sistem de operare":

La ora 03:25, dupa multe incercari esuate, am reusit sa cream si sa lansam primul pachet de instalare al propriului sistem de operare. Sistemul functioneaza atat de bine incat il folosim si in prezent.

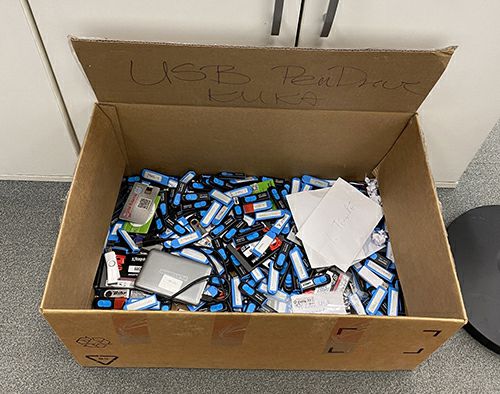

In aceasta zi am putut incepe instalarea pe mai mult de 200 de calculatoare din 164 de filiale. Pentru a efectua instalarile, am achizitionat toate stick-urile de memorie de la marii comercianti, pe care am incarcat pachetele de stergere si instalare.

Am livrat stick-urile la filialele noastre cu ajutorul Agentilor livratori. De asemenea, am pregatit o descriere separata si un tutorial video pentru instalare, pe baza careia filialele au efectuat instalarile. Fiecare stick a fost utilizat o singura data, dupa care le-am colectat cu atentie pentru a preveni infectarea accidentala ulterioara. Dupa ce s-au intors, au fost adunate si puteau fi refolosite doar dupa formatare.

Pentru restaurarea sistemului, crearea unui nou mediu si consolidarea sistemului central am achizitionat o multime de dispozitive noi. O echipa separata livra in mod constant echipamente noi. Ne bucuram enorm de toate:

Alimentele au fost furnizate de UNIX Café, s-au consumat mule sandvisuri, bauturi racoritoare si bauturi energizante. (Bine ca avem propria noastra bautura energizanta.)

VINERI - 02.04.2021 - VINEREA MARE

Era a treia zi. Am reusit sa pornim baza de date centrala si atunci am vazut prima data timpul de nefunctionare provocat de atac, la nivel de date.

Rezultatul este: 17 minute. Acestea sunt minutele care le-am pierdut din viata noastra. Doar atat din datele noastre s-a pierdut definitiv, restul am reusit sa le recuperam.

Obositi, dar deja entuziasmati si veseli, am continuat sa reinstalam programele pe serverele de deservire si sa restabilim bazele retelei noastre. In momentul respectiv eu pregateam omleta pentru micul dejun in bucataria restaurantului UNIX Café:

Seara la ora 21:44:32 am reusit sa pornim prima versiune Trade Line sistemul de management al companiei noastre. A fost o realizare uriasa, care poate fi considerata ca momentul renasterii companiei noastre. Din momentul respectiv inima companiei noastre a inceput sa bata din nou.

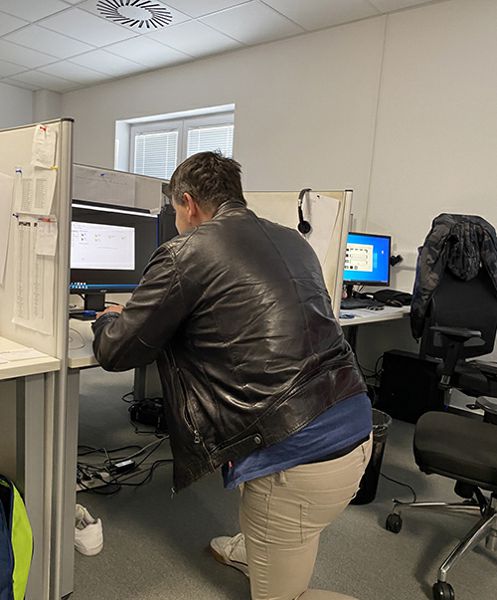

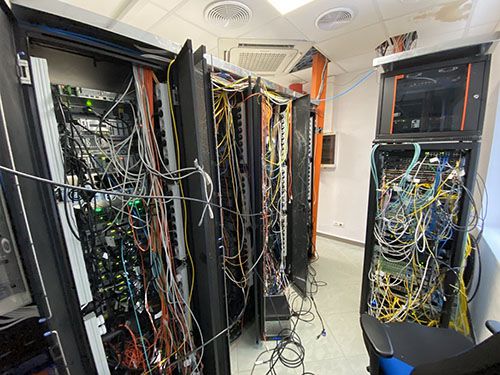

Datorita faptului ca am restructurat complet sistemul, am dezvoltat mai multe sisteme independente, segmentate, totul trebuia cablat din nou. Nu doar camera serverelor, ci si birourile centrale precum si centrul logistic. Lucrarea a continuat zi si noapte fara intrerupere, au fost momente in care dezvoltarile au fost efectuate efectiv stand in genunchi:

Si evident am avut si clipe in care a predominat starea confuza.

MARTI - 06.04.2021

Au mai trecut trei zile. Dupa ce am petrecut tot sfarsitul de saptamana, inclusiv Sarbatorile Pascale la munca, am ajuns la punctul culminant al zilei de marti, am vazut lumina de la capatul tunelului. Pe langa multe alte sarcini pe care le aveam in fata, am reusit sa deschidem cateva filiale. Desi nu am reusit sa deschidem in totalitate, dar am reusit sa preluam comenzi si sa incepem sa vindem. Acest lucru a fost invierea noastra de Paste, care a fost acelasi miracol divin ca si cel de acum doua mii de ani.

Am dezvoltat o noua structura, un sistem de securitate si un nou sistem de supraveghere securitate, respectiv am schimbat modul de functionare al sistemului nostru. Miercuri, compania a functionat la capacitate maxima, toate filialele noastre au fost deschise si procentajul cifrei noastre de afaceri fata cu ceea ce eram obisnuiti a fost undeva la circa 80- 90%. Desigur am fost inca departe de a fi terminat munca, si pana in prezent lucram constant la imbunatatirea sistemului de securitate IT.

Ce am invatat din aceasta intamplare? Nimeni nu are voie sa creada ca este pregatit si protejat de atacurile hackerilor. Trebuie sa ne gandim incontinuu unde putem sa ne imbunatatim siguranta operationala. Daca avem raspunsul, nu este timp de pierdut, este necesara interventia activa imediata fiindca in acest razboi cibernetic nu exista armistitiu.

Unul dintre colegii mei, dezvoltator software, a scris despre acest caz:

"Nu m-am gandit niciodata ca voi fi vreodata parte a unui atac cibernetic atat de grav,

dar inevitabil am fost prins

in mijlocul acestuia.

Pot afirma ca am trait si m-am imbogatit cu o experienta nepretuita care nu este data multora.

Incidentul a afectat incontestabil toti angajatii companiei deoarece nesiguranta, necunoscutul,

au evocat in mod

involuntar, sentimente negative in noi toti.

Totusi a fost bine sa experimentam si sa vedem in acelasi timp, ca in aceasta stare tensionata

am incercat cu totii sa

fim solidari si sa ne ridicam impreuna de la pamant. Chiar si in momentele in care creierul

nostru se gandea la

urmatorul pas, la urmatoarea sarcina cand nimeni nu stia inca ce ne asteapta in urmatoarele

zile, saptamani, luni.

Cred ca pot spune cu siguranta ca este adevarata zicala: "Prietenul adevarat la nevoie

se

cunoaste." in cazul nostru colegul de munca. Am pierdut cativa colegi, totusi

majoritatea au dat dovada de o

perseverenta de neegalat."

In cele din urma pentru Managerii de companii si Managerii IT as rezuma propria mea experienta legata de acest subiect:

- Este necesara utilizarea unei politici stricte ale parolelor de acces, utilizati parole cat mai complexe posibil!

- Utilizati cat mai putine parole de administrator, iar angajatii cu drepturi de administrator sa aiba doua nume de utilizator, unul pentru efectuarea sarcinilor zilnice, iar celalalt pentru efectuarea sarcinilor de administrator sistem! De asemenea sa solicitam ca acestea sa fie utilizate conform celor prezentate!

- Conducerea si managerii primesc, în general, cele mai multe drepturi. Aceasta este o greseală, deoarece ei sunt cei mai des atacati de hackeri. Fiecare utilizator ar trebui să aibă doar atâtea drepturi câte sunt strict necesare. De asemenea drepturile deja acordate ar trebui revizuite periodic, iar cele inutile să fie retrase.

- Să nu folosim numele de utilizator "Administrator", ci să creăm utilizatori cu drepturi de administrator cu nume si parole complexe.

- Să folosim nume de utilizator si parole diferite pentru fiecare dispozitiv, cum ar fi firewall-urile, astfel încât să nu poată fi accesate toate cu o singură parolă furată.

- Nu folosim propriul server de e-mail, acesta fiind unul dintre cele mai vulnerabile dispozitive, erorile fiind frecvente, care sunt remediate de producători prin actualizări, dar până când nu este actualizat reprezintă o usă deschisă pentru hackeri. În schimb să mutăm serviciul de e-mail în cloud, la un furnizor care să aibă un filtraj mai serios. Să alegem un astfel de furnizor nu pe baza pretului, ci pe baza fiabilitătii!

- Adresele de e-mail generale, publicate pe scară largă, cum ar fi "info", "financiar", "reclamă" etc., trebuie eliminate, deoarece acestea sunt colectate de spyware si atacate cu e- mailuri automate virusate/SPAM. În schimb creati pe site-ul web o interfată de conversatie, primire a mesajelor, unde atasamentele sunt filtrate cu atentie si convertite într-un format sigur.

- De asemenea, din aceleasi motive să nu publicăm adresele de e-mail ale angajatilor pe site- ul web sau pe internet.

- Accesurile la desktopul de la distantă trebuie dezactivate, deoarece acesta este un alt punct slab ce poate fi atacat de hackeri. Accesul de la distantă ar trebui tratat ca un "client extern", de exemplu prin intermediul site-ului web.

- Toate programele ar trebui să fie actualizate regulat pentru a reduce la minim riscurile cauzate de vulnerabilităti.

- Utilizati un sistem de autentificare din mai multi pasi! Obligatoriu pentru administratorii de sistem, dar nu strica si in cazul angajatilor.

- Segmentati reteaua in retele mai mici de sine statatoare care nu genereaza pierderi atat de mari!

- Utilizati mai multe firewall-uri, pe mai multe nivele!

- Sa aveti un sistem de monitorizare extern, independent! Merita sa semnati un contract cu o companie SOC (Security Operation Center), deschisa 24 de ore.

- In plus se recomanda monitorizarea continua a traficului de retea, cu un dispozitiv tinta. Exista solutii bazate pe inteligenta artificiala care observa virusul "cand suna acasa la gazda".

- Angajatii trebuie instruiti in continuu despre bazele securitatii IT.

- Reteaua trebuie sa fie bine documentata pentru a evita cautarile in caz de probleme!

- Toate informatiile necesare pentru preventie si recuperare trebuie sa fie printate! (eventual intr-o carte)

- Sa existe un plan de recuperare, reconstructie!

- Aveti nevoie de echipamente de backup, nu strica sa aveti un sistem complet de rezerva. Este in regula si daca aveti doar un sistem cu functionalitati reduse care deserveste sarcinile de afaceri de baza, dar sa nu se opreasca functionarea sistemului deoarece acest lucru este pierderea reala.

- Sa aveti totul salvat, nu este o problema daca aveti mai multe backup-uri!

- Backup-urile de sistem sa fie efectuate cat de des posibil, bineinteles in limite rezonabile. Noi am avut un sistem de backup care salva automat baza de date la fiecare 30 de minute, astfel am pierdut doar a 17 minute. Daca ar fi fost doar o “salvare zilnica", am fi fost intr-o situatie fara speranta.

- Si intre timp retineti: adevarata protectie prin care niciun virus informatic nu poate trece se numeste spatiu de aer. Un backup separat de retea este backup-ul real. Backup-ul disponibil direct din retea este doar un sentiment fals de securitate, acesta este furat de virus in aceasi modalitate ca si baza de date reala.

- Confortul administratorului de retea este foarte important, dar securitatea este si mai importanta.

- Posibilitatea de distribuire, de tip "C$", trebuie eliminata din sistem obligatoriu. Dar, in general merita sa evitati orice distribuire, partajare. Orice lucru poate fi rulat doar printr-un protocol, de exemplu: prin intermediul unui server http, care cu siguranta poate fi configurat cu un sistem eficient de autorizare cum ar fi autentificarea multifactoriala.

- Un jurnal de modificari din care un sistem de feedback/alerta poate salva vieti. Daca noi

am fi avut un astfel de

sistem, am fi observat cand virusul isi acorda dreptur

Pe scurt: pierderea directa, reconstructia sistemului, pierderea adaosului comercial in urma pierderii cifrei de afaceri este mult mai mare decat 2.700.000 Euro. (dar poate ca atinge suma de 5.400.000 Euro)

Daca plateam 2,7 milioane de dolari, atunci costurile ar fi ramas cu mult sub 2,7 milioane de Euro, mult mai putin timp de nefunctionare si mai putine pierderi privind cifra de afaceri. A meritat? Nu era mai bine sa platim? Nu, cred ca oricum am luat o decizie buna.

Astazi avem o infrastructura IT mult mai avansata, moderna, sigura si fiabila.

Pot fi doua cazuri cand trebuie platita taxa solicitata: daca nu exista backup, sau daca informatii delicate ajung in mainile santajatorilor, ca si in cazul Apple.

Ca si orice poveste si aceasta are o continuare. Iata finalul:

La cateva luni dupa incidentul nostru, in vara anului 2021, activitatile REvil deja deranjau atat de mult guvernul SUA incat aceste atacuri cu virus de tip santaj au fost discutate si la summit-ul Biden-Putin. Mai mult, potrivit stirilor acestia au reusit sa se certe atat de tare pe tema asta incat summit-ul a fost intrerupt.

Dupa acestea Departamentul de Justitie al SUA a oferit o recompensa de 10 milioane de dolari pentru informatii care conduc la membrii grupului de infractori.

In cele din urma REvil a fost invins de Serviciul Secret SUA cu propria s-a arma, care a infectat cu succes serverele REvil cu un virus cu ajutorul caruia au avut posibilitatea de a urmari unde se afla acestia.

Atunci grupul s-a desfiintat si au inceput sa fuga. O parte din gangsteri au fost arestati in Polonia si Romania, iar restul echipei a fost capturat de FSB in Rusia.

BBC a editat urmatorul articol cu referire la acest subiect:https://www.bbc.com/news/technology- 59998925Erau hackeri ai caror suport pentru lenjeria de pat a fost plina de bani.

Membrii grupului care au fost capturati in Rusia nu au fost extradati in Statele Unite. Astfel pe buna dreptate se poate pune intrebarea daca acum sunt la inchisoare sau lucreaza pentru FSB sau guvernul rus...? Oricare ar fi adevarul noi trebuie neaparat sa ne mentinem vigilenta!

Sper ca sunt cititori pe care i-am ajutat cu acest articol, cu prezentarea experientelor mele.

Cu stima: Zombori Antal